Nel mese di maggio del 2001, un progettista e consulente americano, William Pawelec, grande esperto di sistemi di sicurezza e collaboratore dei principali enti del governo Usa, nonché delle grandi compagnie petrolifere, rilascia una video-intervista al direttore del Disclosure Project, il Dott. Steven M. Greer. L'accordo prevede che l'intervista sia pubblicata solo dopo la morte di Pawelec, avvenuta nel maggio del 2007.

In estrema sintesi, vi si narra dell'avvento dei microchip impiantabili, del loro incredibile sviluppo e del loro trafugamento, forse ad opera di uno dei c.d. Quattro Cavalieri, gli enti ultra-nazionali che a detta di Pawelec si disputerebbero da dietro le quinte le sorti e il controllo del pianeta e dei suoi ignari abitanti. Prima di lasciarvi alla lettura della intervista rivolgo a chi mi può rispondere la seguente domanda che ovviamente trapela, strisciante, dal testo: dove sono finiti tutti quei miliardi di microchip impiantabili rubati? (E' davvero possibile che ciascuno di noi ne conservi almeno uno nello stomaco, ingurgitato involontariamente col toblerone?) Nel dicembre 2010 The Disclosure Project ha ottenuto l'autorizzazione di pubblicare l'intervista. Il testo che segue è stato estratto dalla trascrizione dell'intervista, visibile a questo indirizzo: http://www.youtube.com

INTERVISTA

Dott. Steven Greer (SG): Mi può dire il suo nome e descrivere brevemente la sua carriera di consulente per le forze armate e il governo?

William Pawelec (WP): Certo. Mi chiamo William John Pavelec e ho 56 anni. Ho iniziato a lavorare per la Aeronautica Militare alla fine degli anni Sessanta. Ero specialista in programmazione e gestione informatica, inizialmente presso la base dell'aeronautica di Pope, subito dopo gli studi, e in seguito in Vietnam.Il primo avvistamento di oggetti volanti non identificati della mia vita è avvenuto allora, e ha risvegliato in me una nuova concezione della realtà (…) Quell'evento ha avuto un forte impatto sulla mia mente, innescando in me dei dubbi su cosa stesse succedendo davvero nel mondo. Era notte fonda, il cielo era limpido, ed era impossibile che mi sbagliassi: quello non era un elicottero né un aereo tra quelli che sapevo fare parte della flotta dell'aeronautica del '66. Poi sono partito per il Vietnam. Nel mio lavoro, ero coinvolto nell'elaborazione e l'invio di dati di intelligence a Washington. Inoltre svolgevo normali mansioni informatiche, come gestione dei dati sulla manutenzione, sul personale, eccetera. (...) Molti anni dopo ho ricominciato a usare le mie conoscenze informatiche dopo la morte della mia prima moglie nel '77: mi è stato chiesto di contribuire all’espansione di una azienda che si chiamava Rusco Electronics. Alla fine degli anni Settanta, la Rusco Electronics era diventata la prima azienda al mondo nella produzione e installazione di sistemi di controllo degli accessi. Un mio amico mi aveva chiesto aiuto perché voleva lasciare il suo posto di lavoro per avviare un'azienda sua, e gli ho detto “certo, mi piacerebbe.” Praticamente, in breve tempo – in un anno o due – sono passato da un lavoro aziendale nell'hinterland di Denver, che all'epoca stava crescendo come un fungo, a mansioni militari di livello nazionale che mi sono valse la riattivazione del nulla osta militare. Questo mi ha portato a svolgere molto lavoro per il Dipartimento di Stato, e alla fine - prima del 1980 - ho capito che l'azienda in cui ero impiegato stava per essere tecnologicamente rimpiazzata. Ho avviato una ditta mia insieme ad altri due ingegneri di Denver: uno era Hughes, che all'epoca si trovava presso la Buckley Air National Guard Base, la quale in realtà era la base primaria per la ricezione dei dati satellitari per scopi di sicurezza nazionale, e l'altro era Lochkheed. Bè, oggi si chiama Martin Lockheed, ma il suo nome ai tempi era Martin Marietta. Abbiamo avviato l'azienda e nel giro di nove mesi abbiamo sviluppato il sistema di sicurezza elettronico più potente dell'epoca. Ci gloriavamo perché i nostri sistemi avevano un ambiente grafico simile a Windows ancor prima di Macintosh: non c'era bisogno di inserire codici di comando, ma bastava premere e cliccare e spostare finestre. (…) Siamo stati tra i primi ad usare le tecnologie satellitari per creare collegamenti protetti tra una sede e l'altra. Questo ha portato a molti altri progetti, e alla fine, quando nell'84 ho lasciato la stessa ditta che avevo contribuito a creare, ho iniziato a lavorare per una di quelle società di consulenza che collaborano con il governo, un pò come libero professionista e un po' come dipendente, per un certo periodo. È stato in questo periodo che, di nuovo, ho avuto l'impressione che qualcosa non quadrasse. Durante quel periodo sviluppavo sistemi protetti per interessi di sicurezza nazionale, oltre che sistemi per le grandi aziende. In quel mercato si richiedevano sistemi di sicurezza con lo stesso grado di complessità di una rete Web di oggi, e i sistemi partivano da mezzo milione a 25 milioni di dollari solo per l'hardware. A lasciarmi sorpreso erano i luoghi dove venivano usati i sistemi su cui lavoravamo. In particolare, quando ero alla EG&G, ci avevano commissionato il progetto di un sistema per una base. All'epoca la cosa mi divertiva: nessuno sembrava essere al corrente che c'era una base in Nevada, chiamata base di Tonopah, a est-sudest della cittadina mineraria di Tonopah, e che questa base era in realtà il luogo dove tenevano gli F-117 in servizio quando divennero operativi. Non li tenevano a Groom Lake: quello era solo un luogo usato per i collaudi. Tutta l'aerobrigata era di base li, in quel periodo. Ciò che mi preoccupava era che dovevamo prendere una decisione riguardo a ciò che stava succedendo a Tonopah.

C'erano delle strutture di sicurezza sotterranee, a grande profondità. C'erano ascensori che salivano e scendevano, ascensori giganti che potevano ospitate un aereo, un pò come gli ascensori di una portaerei, ma sulla terraferma. E scendevano molto in profondità. Le strumentazioni che si vedevano sotto terra non erano quelle per gestire un normale aereo (generatori, condizionatori d’aria, ecc.) Cerano strumentazioni di tipo totalmente diverso. Ora, una cosa che ho trovato interessante dopo aver lasciato il progetto vari anni dopo, era che finalmente avevano annunciato l'F-117, e io mi chiedevo: che cosa faranno con Tonopah adesso? Avevano spostato gli F-117 in fretta e furia, e se ben ricordo avevano speso 75 milioni dl dollari in soli nove mesi per preparare la base dell'Aeronautica di Holloman per gli F-117. E non c'è niente di male in questo, ma perché affrettarsi a portarli via da Tonopah, attivando come base permanente, e non solo a scopo di test, alcune delle strutture sotterranee? Avevano bisogno di spostare aerei, equipaggi e personale a Holloman e prepararsi in fretta e furia per un nuovo progetto da svolgere lì. Ma niente faceva presumere a noi o al mio staff che installava materialmente gli impianti di sicurezza, che si trattasse di un altro aereo, nemmeno qualcosa di grosso come l'Aurora, di cui tutti avevamo più o meno sentito parlare.

Intrighi con i microchip impiantabili.

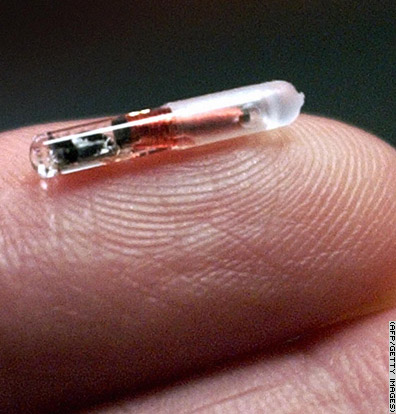

Ma devo fare un passo indietro. C'è un altro argomento che devo introdurre, che va ben oltre il tema ufologico che mi vedeva coinvolto, ma che in un certo senso è collegato, se parliamo di meccanismi alternativi di controllo da parte del governo. Uno dei miei hobby preferiti è sempre stato informarmi sulle nuove tecnologie, sperando che mi potessero giovare negli affari. Nel '79, quando vivevo e lavoravo a Denver, mi sono imbattuto in un'azienda — e se necessario posso documentarlo — di Northglenn, in Colorado, nella periferia a nord di Denver, che stava sviluppando un chip impiantabile destinato ai cavalli, perché allora - e forse anche oggi - c'era un grosso problema di truffe con i cavalli. L'uomo dell'azienda stava cercando, in buona fede, di sviluppare una tecnologia per identificare in modo unico ogni singolo cavallo. Quella “pillola” — se vogliamo chiamarla cosi, una pillola intelligente — all'epoca era già abbastanza piccola per poter essere impiantata sotto la pelle con un ago per cavalli, un grosso ago ipodermico. Me l'avevano mostrato, e funzionava. Potevamo leggere il chip con un lettore manuale a circa 2 metri di distanza. Ed era ancora una tecnologia primitiva.

Nel settore della sicurezza, a quell'epoca, molti di noi si preoccupavano di come localizzare e seguire i movimenti delle persone sequestrate — in particolare con quello che stava succedendo in Europa, con il rapimento e l'uccisione di ufficiali della NATO e addirittura del primo ministro italiano (Se Pawelec si riferisce al caso Moro, all'epoca il primo ministro italiano era Andreotti, mentre Moro era presidente della DC - n.d.A.), a volte con estorsione di informazioni — e uno degli obiettivi del settore era sviluppare una tecnologia che ci permettesse di localizzare rapidamente o seguire queste persone, prima di tutto cercando di salvarle e secondariamente evitando che venissero estorte loro informazioni riservate. Ho portato questa tecnologia a una riunione della SCIF in Virginia, coordinata da un mio amico con la CIA e da un altro mio amico con il Dipartimento di Stato, per presentare questa tecnologia a quelli che ritenevamo che l'avrebbero usata responsabilmente [SCIF è l'acronimo di “struttura per informazioni compartimentate riservate", NdR] (...) Per via della natura di questo tipo di riunioni, alcune persone non si presentavano... non dicevano il loro nome completo o da dove venivano. Io potevo solo fidarmi che i miei due contatti avessero chiesto alle persone giuste di essere lì al momento giusto, e che fossero tutti individui responsabili. È stato un errore. Dopo quella riunione ho scoperto che due dei presenti non erano mai stati invitati, eppure sapevano della riunione, sapevano di cosa si parlava, sapevano chi ci sarebbe stato. Le indagini successive hanno indicato che uno di loro in realtà lavorava per il Ministero dell'Agricoltura, e un altro per il Ministero del Tesoro. Ciò che ci aveva spinti ad indagare su questi due uomini era che il modo in cui facevano domande, le domande stesse che facevano, l'atteggiamento che mostravano e anche il loro linguaggio del corpo indicavano che avevano delle motivazioni diverse da quelle ufficiali per usare questa tecnologia. Anzi, la loro principale preoccupazione era: quanto tempo ci vuole per fabbricarne un paio di miliardi? Ognuno può avere un identificativo unico?

Dunque, questo particolare dispositivo, piccolissimo, forma di pillola, si prestava potenzialmente a molti usi. Fondamentalmente era una specie di transponder. Se riceveva una frequenza, rispondeva con il suo numero unico, che non si poteva modificare una volta fabbricato il chip. A questo chip si sarebbero potute aggiungere anche molte altre funzioni, come il monitoraggio di temperatura, pressione sanguigna, pulsazioni e anche onde cerebrali, ma per il momento erano ancora in fase di studio (...)

Un'altra riunione con infiltrati.

Nel 1984, scartabellando sulle riviste del nostro settore e di vari altri settori, ho trovato un'altra tecnologia: ho scoperto che c’era un professore dell'Università del Nuovo Galles del Sud - di cui ho ancora i fascicoli - che aveva trovato un modo per creare un chip microscopico al niobato di litio. L'aveva graffiato accidentalmente e per puro caso aveva a portata di mano un radiotrasmettitore e un ricevitore, cosi ha scoperto che a una certa frequenza poteva inviare un raggio energetico al chip, e il chip avrebbe risposto con un numero.

Quindi si è messo a lavorare a quella tecnologia, di cui alla fine sono venuto a conoscenza. L'abbiamo fatto venire a Denver, nella nostra azienda, la Systems Group of Colorado, e abbiamo fatto un test. Aveva portato con sé dei chip primitivi, totalmente passivi e molto piccoli, lunghi 0,8 mm e solo 50 micron di spessore: graffiandoli era possibile creare una firma unica, esclusiva per ognuno. In teoria, a seconda delle dimensioni del chip e del graffio, il numero era irripetibile in una casistica nell'ordine di miliardi. In realtà il test che abbiamo fatto è stato divertente, perché abbiamo messo un trasmettitore e un ricevitore su una griglia di aerazione staccata dal nostro controsoffitto, che abbiamo usato a mò di antenna con la ricetrasmittente. E siamo riusciti a leggere quella cosa, incollata su un pezzo di cartoncino a una trentina di metri di distanza, con una griglia da controsoffitto che faceva da antenna decisamente primitiva. Non sapendo su quale frequenza si trovasse abbiamo dovuto inventarci una specie di antenna generica istantanea. Qualche settimana dopo è tornato da me e ha detto che sarebbe bastato avere una antenna a spirale di 5 cm di diametro con un chip nel mezzo — in realtà ciò che fa l'antenna è agire da potente amplificatore, e ciò che restituisce è un'armonica della frequenza originale — e secondo i suoi calcoli sarebbe stato possibile leggere il chip da una distanza di 120 km. Era teoricamente possibile integrare anche altri attributi in questo chip, se fossimo riusciti a metterli a punto minuziosamente. Allora, ancora una volta ho portato questa innovazione - ma stavolta stando molto più attento — a una riunione che avevamo in Virginia con un'azienda di nostri fornitori, che sapevo essere coinvolti in molti progetti nel mondo dell'intelligence. Questa volta era presente il direttore della sicurezza dell’intero Dipartimento di Stato, e ancora una volta c'era un mio buon amico della CIA. E ancora, all’ultimo minuto, si sono presentate delle persone con le credenziali giuste, ma che non sapevamo chi fossero esattamente. E come abbiamo scoperto, c'erano ancora delle persone, sempre due, che solo in seguito abbiamo capito che non avrebbero dovuto esserci. Eppure avevano delle credenziali ottime. Dopodiché ho scoperto che non erano mai stati chiamati dai miei due contatti. eppure erano a conoscenza delle nostre telefonate. Sapevano esattamente a che ora, in che luogo e di cosa avremmo dovuto parlare. E apparentemente le mie chiamate passavano su una linea sicura. Nei miei archivi, anche in questo caso, figura il nome dell'allora direttore della sicurezza al Dipartimento di Stato, un uomo che conoscevo bene perché avevo progettato io il sistema di sicurezza, per lo meno in gran parte, per il quartier generale di Foggy Bottom, a Washington. Quindi ci conoscevamo molto bene, Bob e io. Uno dei suoi progetti di vita era che prima di andare in pensione voleva portare la sua famiglia, in particolare i figli in età di liceo, a vivere all’estero, quindi si è assegnato da solo il lavoro giusto: si è autodegradato a direttore della sicurezza per l'Africa Orientale. Lui e la sua famiglia poco dopo si sono trasferiti in Kenya, a Nairobi, e ci siamo tenuti in contatto con discrezione attraverso l'altra nostra comune conoscenza di Washington. E lui ha continuato a indagare su chi fossero questi due uomini. Una cosa che mi ha disturbato era che tutto a un tratto il professore ha ricevuto un'enorme sovvenzione, la tecnologia è stata trasferita, e lui non ha più dovuto lavorare per il resto della sua vita. A un mio amico di San Francisco, a cui avevo parlato con discrezione di questa tecnologia, perché era coinvolto in altri aspetti della sicurezza nazionale e si occupava di sistemi di localizzazione di persone, era stato assegnato un progetto per realizzare un sistema di sicurezza fisica - controllo degli accessi, videocamere, monitoraggio delle intrusioni, tutto insomma — per una piccola azienda della Silicon Valley, e mi aveva detto che la cosa gli sembrava inquietante perché quello che producevano sembrava stranamente proprio quello che io gli avevo descritto. Aveva costruito il sistema di sicurezza in questa fabbrica moderna che produceva miliardi di questi piccoli chip. Un anno dopo gli è stato chiesto se volesse riacquistare il suo sistema di sicurezza; stavano chiudendo la fabbrica dopo aver prodotto miliardi e miliardi di questi piccoli chip. Era una divisione di una azienda elettronica europea di una certa importanza che possedeva gli stabilimenti, la Siemens. Mi preoccupava che avessero fabbricato tutti questi chip, e come avessero voluto utilizzarli. Ne avevano costruiti miliardi, in grossi volumi, perché sono così piccoli che potreste prendere un wafer da quindici centimetri e mettercene sopra centinaia di migliaia senza accorgervi della loro presenza. Bob non ha smesso di cercare di scoprire chi fossero queste persone, per chi lavoravano, e quali fossero i loro piani. Con lui avevo fatto lunghe chiacchierate — parlo di metà anni Ottanta — su cosa stava succedendo davvero nel governo, chi controllava cosa, quali fossero le sue preoccupazioni, perché era giunto alla conclusione che stavano accadendo molte cose che non erano giuste. Probabilmente aveva allacciato dei contatti per saperne di più su cosa stava succedendo, e ha chiamato il nostro comune amico alla CIA, il quale collaborava con il governo da moltissimo tempo — era coinvolto fin dalla Seconda guerra mondiale, dall'epoca della fondazione stessa della CIA — che poi ha contattato me per dirmi che Bob aveva qualcosa di grosso, e quando fosse ritornato in patria per affari avremmo dovuto incontrarci. Qualche giorno dopo Bob stava andando a lavorare, appena dopo aver lasciato i due ragazzi a scuola, un liceo privato di Nairobi, credo. Si stava dirigendo verso l'ambasciata ed è stato tamponato lateralmente a un semaforo da una Land Rover blindata che arrivava a 100 km/ h. È morto sul colpo. L'inglese sull'auto, che era presumibilmente ubriaco alle sei, sette del mattino, è stato portato all'ospedale ed è immediatamente scomparso, e tutte le prove che aveva fornito come documentazione si sono rivelate poi false, come la sua identità. Bob è stato ucciso. È stato un attentato. Mi aveva sempre preoccupato il fatto che si fosse avvicinato troppo alle persone coinvolte con questa tecnologia di chip impiantabile. Abbiamo cercato per un paio d'anni, con discrezione, di scoprire chi aveva fatto tutto questo senza che il nostro governo si accorgesse di cosa stava succedendo. Chiunque fosse stato, aveva la capacità di fare breccia in qualsiasi momento e luogo nelle nostre istituzioni e sapere cosa accadeva in ogni istante. Le capacità del chip erano impressionanti: restava leggibile anche attraverso sottili strati di materiale, come dei pannelli di compensato. Eravamo tanto colpiti che ancora una volta ho pensato che questa fosse una tecnologia davvero preziosa, anche perché avevamo scoperto attraverso degli esperimenti e dei progetti che lui aveva con sé che, disponendo un’antenna microscopica a spirale, avremmo potuto leggere il chip da più di un chilometro e mezzo di distanza.

Gruppi di potere segreti.

SG: Chi pensa che fossero?

WP: Le ricerche che ho svolto fin dai primi armi Ottanta da solo e con alcuni amici indicano che nel mondo esistono almeno quattro gruppi di potere. Dispongono di denaro oltre ogni immaginazione. Dispongono di tecnologie avanzate. Si sono impossessati di vari programmi all'interno del nostro governo, in particolare “progetti neri” [piani riservati militari/di difesa, NdT], e probabilmente anche nel governo russo e cinese. La politica per loro non è come la conosciamo noi. Hanno scopi totalmente diversi da quelli del nostro governo, o quelli che percepiamo come gli scopi del nostro governo. Sono in grado di monitorare ciò che accade attorno a loro oltre l'inimmaginabile, anche nei piccoli particolari. E chi sono queste persone... Noi li chiamiamo semplicemente i “Quattro Cavalieri." Questi Cavalieri a volte lavorano insieme e volte lavorano l’uno contro l'altro. C'è una continua battaglia tra loro, di fondo, su chi dovrà prevalere nel mondo. La cosa che hanno in comune sembra essere l’assoluta smania di controllo, su tutto e tutti. Crediamo che sia per questo che in Nevada abbiamo notato capitare molte cose strane, e per qualche misterioso motivo ciò è legato agli eventi riguardanti quelle tecnologie di chip impiantabili che ho portato personalmente — ora me ne rendo conto — alle persone sbagliate nel governo, perché quelle tecnologie non sono mai state usate per gli scopi che proponevamo noi.

SG: Questi due uomini che hanno partecipato alla riunione... che credenziali hanno usato per entrare? Erano dell`l'FBl?

WP: Molto di più. Erano della NSA [Agenzia per la Sicurezza Nazionale], NRO [Ufficio Nazionale di Ricognizione], cose del genere. Ma poi abbiamo controllato, e non esistevano. Non esistevano. Eppure le loro credenziali erano immacolate, addirittura al punto che, alle barriere di sicurezza, riuscivano a identificarsi oltrepassando tutti i nostri meccanismi di accesso, sia biometrici - con impronte digitali o riconoscimento oculare - che di qualsiasi altro tipo, anche con codici di accesso numerici. Sapevano tutto, avevano tutto, e persino di qualità migliore rispetto alle agenzie governative, il che fa pensare. Significa budget illimitati.

SG: Pensa che si trattasse, in un certo senso, di operazioni privatizzate, di aziende multinazionali, o che ci fossero dietro le istituzioni?

WP: Se fossero aziende, il loro livello andrebbe oltre quello del personale di sicurezza di qualsiasi azienda con cui ho lavorato... e io ho lavorato con tutte le principali compagnie petrolifere, tutte le principali società informatiche, ho progettato sistemi di sicurezza molto sofisticati. L'unica area che considero strana in questo paese è il settore aerospaziale. Ho collaborato con varie società aerospaziali, sia lavorando fisicamente a progetti di sistemi o come consulente. Nel settore aerospaziale si svolgono parecchie attività che fanno pensare che esistano dei progetti neri che sono diventati ancora più neri. E che si stiano conducendo studi sull'elettrogravitazione, sulle tecnologie scalari, eccetera, di cui secondo noi non sono a conoscenza neanche quelli del Congresso, o persino delle forze armate, che approvano i budget per i progetti neri. Sono indipendenti. Sono finanziati attraverso meccanismi diversi.

SG: Che cosa crede che venga fatto con questi chip impiantabili?

WP: Penso che siano stati distribuiti. Ho avuto indicazioni all’interno delle forze armate che a molte delle nostre unità di Forze Speciali sono stati impiantati chip negli ultimi dieci anni, se non da più tempo ormai. E anche ad altre persone.

SG: Il gruppo che gestisce i progetti segreti... quale pensa che sia il suo piano, e quali piani sono operativi?

WP: Steve, io credo che la mia idea iniziale sugli scopi di vari progetti neri — già negli anni Settanta e i primi anni Ottanta, quando ho iniziato a rendermi conto di cosa stava succedendo, al di là del mio atteggiamento politico su come girasse davvero il mondo - fosse che comunque erano animati da buone intenzioni. Cercavano di difendere gli Stati Uniti. Cercavano di proteggere il mondo libero. Ma quando ci si trova coinvolti nella situazione, diventa sempre più evidente che esistono piani indipendenti dagli scopi degli Stati Uniti. Sembra che ci sia un atteggiamento di controllo: di potere e di controllo. Credo che potremmo definirla, in un certo senso, la seconda professione più antica del mondo.

Articolo tradotto e pubblicato dalla rivista Nexus.

Licenza Creative Commons

Fonte: http://www.anticorpi.info