Qualsiasi attività di sicurezza informatica e di protezione cibernetica si basa sulla determinazione di un confine da presidiare (il perimetro di sicurezza) e sulla stima dell'eventualità di subirvi un danno connesso a circostanze più o meno prevedibili (la valutazione del rischio).

Il rischio va valutato tenendo in debita considerazione la minaccia e le vulnerabilità che questa può sfruttare, le condizioni predisponenti a contorno, la probabilità di attuazione e successo della condotta dannosa ed, infine, l'entità delle perdite che si possono arrecare.

Fermiamoci in questa sede a considerare soltanto il primo elemento - la minaccia - e cerchiamo di fissare alcuni punti fermi che ci aiutino ad affrontare un difficile, ma non impossibile, metodo di studio del nostro avversario. Sì, perché le battaglie, prima che con le armi, si vincono grazie alla conoscenza dell'avversario: della sua "DENA", acronimo tradizionalmente noto nelle Scuole militari per Dislocazione, Entità, Natura ed Atteggiamento del nemico; ed in particolare delle sue TTPs, cioè delle sue Tattiche, Tecniche e Procedure operative.

Per quanto scaltro e dotato, il nostro avversario dovrà pur sempre seguire un filo conduttore, se vuole avere successo. E la logica e l'esperienza ci permettono di concettualizzare un "percorso di danno" o se volete un "ciclo di vita della minaccia" che bisogna tenere presente se si vogliono fare analisi del rischio ed investimenti di sicurezza efficaci e focalizzati.

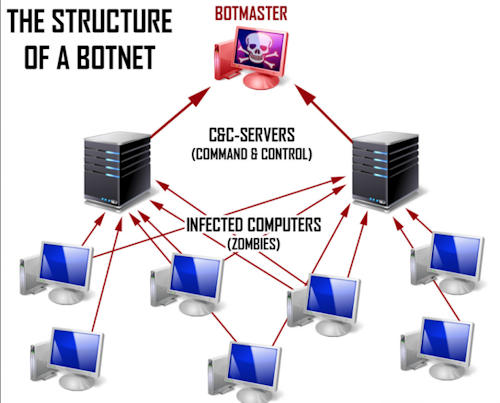

Tipicamente questo ciclo parte da una fase preparatoria, dove l'avversario monitora dall'esterno le reti, i sistemi informativi ed i servizi informatici della vittima con attività ricognitive: ad esempio con strumenti di active scanning o di Host information gathering, alla ricerca di vulnerabilità o di dati di dettaglio sulle configurazioni dei sistemi perimetrali o sulle procedure di accesso fisico ai data center ed ai desktop. In questa fase, inoltre, l'avversario acquisisce le risorse necessarie a condurre l'attacco, come ad esempio la creazione di botnet per lanciare azioni di Denial of service o il noleggio di Virtual Private Server per assicurarsi l'anonimato.

Dopo questa fase preparatoria, similmente alle operazioni tattiche offensive nelle manovre terrestri, vi è la penetrazione del muro di difesa, tipicamente nel punto più vulnerabile ove, con tecniche diverse quali ad esempio il furto di credenziali personali o l'installazione di malware su pendrive regalate a personale interno all'organizzazione, l'avversario si assicura una "testa di ponte" che gli consenta di installare dei codici malevoli all'interno del perimetro di sicurezza.

Segue la fase dell'Execution dei codici malevoli con cui l'avversario sferra l'attacco e/o si garantisce il controllo sotto copertura (e l'anonimato può durare mesi o anni come cellula dormiente) di parte del sistema, della rete o del servizio per attuare ulteriori predisposizioni e strategie di intelligence e compromissione.

In questa fase l'avversario può condurre tattiche di persistence, finalizzate per l'appunto a mantenere il varco di accesso, la "testa di ponte" all'interno del perimetro di sicurezza nonostante attività di cut-off quali ad esempio il restart o il cambio credenziali; di privilege escalation, con cui tenta di garantirsi privilegi di accesso di livello più alto, quali ad esempio quelli ghiotti di amministrazione di sistema; di defense evasion, con cui cerca di mascherarsi alle attività di monitoraggio e detezione del sistema di sicurezza; di credential access, finalizzate a rubare le credenziali di accesso; di discovery, con cui osserva - stavolta dall'interno - l'ambiente, orientando meglio le proprie strategie di attacco o rivedendo i suoi obiettivi; di lateral movement con cui si espande, acquisendo il controllo di segmenti di rete contigui o di partizioni di server ad accesso controllato o di sistemi informativi remoti; di collection con cui individua, analizza e raccoglie le informazioni che vuole rubare; di C2 con cui stabilisce canali di comunicazione fantasma per garantirsi dall'esterno il comando e controllo del sistema compromesso; ed infine tattiche di exfiltration o di impact a seconda che l'obiettivo dell'attacco sia di rubare informazioni o di interrompere l'operatività del sistema; oppure di entrambi, come nel caso dei tristemente noti ransomware più evoluti che estraggono una copia dei dati per minacciarne la pubblicazione sul darkweb, contestualmente cifrando e rendendo indisponibile parte o tutta la memoria che li contiene.

Per ciascuna di queste tattiche, esistono tecniche e procedure hacker sottili ed evolute, nonché algoritmi di penetration, exfiltration e impact appositamente sviluppati dai cyber criminali.

Fortunatamente però sono tattiche conosciute al mondo dell'intelligence e della cybersecurity che ha sviluppato a sua volta strategie di contromisura in termini di protezione, monitoraggio, detezione, mitigazione e risposta. Di questo parleremo in un prossimo articolo.

Fonte ed altri link: https://www.difesaonline.it